STATUS: Algumas atividades ainda não foram confirmadas. Programação sujeita a alterações.

- 1 Keynotes

- 2 Atividades / palestras / oficinas (6 e 7 de maio de 2016)

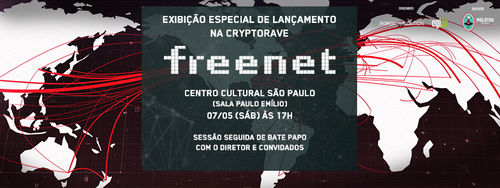

- 3 Documentário FREENET

- 4 Balada

- 5 Alimentação & Bar

- 6 Capture The Flag

- 7 INSTALAÇÃO A.C.V (Aparato de Control y Vigilancia)

- 8 Descrição das atividades

- 8.1 Você conhece a Política Nacional de Cibersegurança? Sabe o impacto dela para sua liberdade de expressão e privacidade?

- 8.2 Hacking Team na América Latina: conceitos técnicos e exemplos

- 8.3 Por que privacidade importa?

- 8.4 Breaking Crypto Knowledge Education ou Desmistificando a Cypher Education

- 8.5 Algoritmos e desigualdade/descriminação

- 8.6 Ameaças móveis, arquitetura, vulnerabilidades e reações corporativas

- 8.7 Anonymous: O Hacktivismo como consciência política

- 8.8 Vigiando os dissidentes nas ruas

- 8.9 Contornando Criptografia

- 8.10 Senhas e gerenciadores de senha

- 8.11 Oficina de Onion Pi

- 8.12 Phishing Like Jean-Michel Basquiat: A arte do Spear Phishing

- 8.13 Vício e jogatina com o baralho OPSEC!

- 8.14 Criptografia para nós! Para NSA? Nada!

- 8.15 Privacidade, liberdade de expressão e governança global

- 8.16 Redes sociais livres

- 8.17 Segurança em aplicativos de comunicação instantânea

- 8.18 Códigos e cifras – criptografia para curiosos

- 8.19 Mover a máquina em direção ao humano – literaturas de ficção científica

- 8.20 Explicando segurança e privacidade com Wireshark

- 8.21 Nós somos o BrasiLeaks

- 8.22 1984, hoje – Você está sendo vigiado

- 8.23 Cryptredis, dados criptografados no Redis

- 8.24 Roda de conversa sobre: Visibilidade e vigilância sobre corpos virtuais femininos

- 8.25 [IN]Secure Healthcare Systems

- 8.26 Grampolândia: a República da Escuta

- 8.27 Briar e a evolução do aplicativo de mensagens criptografadas

- 8.28 Criptografia de disco com OpenBSD e Linux

- 8.29 Email é seguro?

- 8.30 O espaço do hacking nas artes

- 8.31 Ai meus nudes!

- 8.32 Jornalismo Investigativo e Pesquisa Científica: privacidade, informações sensíveis, liberdade de infomação e conhecimento

- 8.33 A Batalha pelo Controle dos Padrões Abertos: o IETF, W3C, DRM, Blockchains e além

- 8.34 Cabos submarinos, acesso à Internet, vigilância e geopolítica – quais desafios para o Brasil?

- 8.35 Confia no comunicador que está usando?

- 8.36 Descentralização dos meios de produção

- 8.37 O que os metadados podem revelar sobre nossas vidas? (A análise dos metadados do caso Hacking Team)

- 8.38 Filme e debate “NET OF RIGHTS”

- 8.39 O e-mail ainda é relevante? Os amigos e inimigos da federação moderna

- 8.40 Construindo hardware para criptografia, o que é preciso considerar?

- 8.41 Criando seu próprio Tor Relay

- 8.42 Android sem Google

- 8.43 Quem tem medo do XSS?

- 8.44 Termos de Uso e Direitos Humanos: discutindo o papel do setor privado na regulação dos direitos humanos online

- 8.45 Educando um mini-hacker: introduzindo a cultura hacker para crianças

- 8.46 Securegen: uma distribuição livre e segura para celulares Android

- 8.47 Faça você mesmo sua festa de assinaturas de chaves

- 8.48 Desaparecer e diluir identidades: condivíduos, máscaras e personas fugidias

- 8.49 Perícia forense em dispositivos móveis Android com utilização de ferramentas em software livre

- 9 Política de privacidade

- 10 Política Anti-assédio

Keynotes¶

KEYNOTE #1: Terrorismo e Vigilância¶

20h – 21h40 – 6 de maio

A CryptoRave traz nessa keynote três convidados que relatarão suas experiências de viverem como inimigos de Estado, após serem enquadrados em leis anti-terroristas por seu ativismo e sua profissão.

DAVID MIRANDA (Brasil): em 2013, após o início das revelações de Edward Snowden, Miranda foi detido por horas no aeroporto na Inglaterra sob a acusação de possuir em seu laptop documentos sigilosos vazados por Edward Snowden. Na época, seu companheiro Glenn Greenwald trabalhava para o jornal The Guardian, que começou a publicar os vazamentos de Edward Snowden e, mais tarde, fundou o site The Intercept. Leia suas matérias aqui

ANNE ROTH (Alemanha): ativista que teve sua vida revirada e vigiada pelas autoridades alemãs, após seu parceiro ter sido acusado de terrorismo. Hoje, Anne apura para o Parlamento alemão como cooperam as agências de inteligência da Alemanha e a NSA em seus programas de vigilância. Em dezembro de 2015, Anna foi comunicada pelo Twitter que sua conta estava sendo alvo de ataques por agentes governamentais. Leia mais: "Blogando contra a vigilância ou: Quem é o terrorista?".

NICK CALYX (EUA): após a aprovação do Ato Patriota, em 2001, Nick Calyx, um administrador de sistemas responsável por um pequeno provedor de internet e de hospedagens foi alvo de uma Carta de Segurança Nacional emitida pelo FBI. A carta impedia-o sequer de afirmar ou comentar sua existência para seu advogado. Nick foi o primeiro a lutar contra a constitucionalidade desta carta. E após uma década, pode finalmente falar sobre o seu caso. Hoje é diretor do Instituto Calyx, em Nova Iorque, uma organização não comercial que fornece comunicações seguras como VPN e e-mail. Leia mais: Calyx Institute e A ordem de silêncio de Nick Calyx

KEYNOTE #2 Marco Civil e CPI dos Cibercrimes¶

10h – 11h 40 – 7 de maio

Iniciada em 2015, a CPI dos Cibercrimes pode definitivamente enterrar o Marco Civil e censurar a internet no Brasil.

FLÁVIA LEFÈVRE GUIMARÃES (PROTESTE): Conselheira da PROTESTE (Associação de Consumidores), membro do conselho consultivo da ANATEL, representando consumidor (2006-2009), membro do conselho diretor do ILUMINA (Instituto de Desenvolvimento Estratégico do Setor Energético SP) e membro da Diretoria de Infraestrutura em Telecomunicações da FIESP. Mestre em Processo Civil pela PUC-SP. Publicou “Desconsideração da Personalidade Jurídica no Código do Consumidor – Aspectos Processuais”, Editora Max Limonad, 1998; “A Proteção ao Consumidor de Serviços Públicos”, Editora Max Limonad, 2001 e “Direito e Regulação no Brasil e nos EUA”, organizado por Marcelo Figueiredo, Editora Malheiros, 2004.

LUCAS TEIXEIRA (Coding Rights): É desenvolvedor, administrador de sistemas e pesquisador. Atua como diretor técnico da Coding Rights, sendo editor do Boletim Antivigilância e um dos criadores do projeto Oficina Antivigilância. Guiado pelo espírito comunitário, ele tem experiência de trabalho em projetos colaborativos e voluntários sobre privacidade, liberdade de expressão, software livre, agroecologia e cultura livre. Também tem desenvolvido métodos de oficinas para treinamento em segurança digital, produzido e traduzido guias e plataformas sobre o tópico.

VERIDIANA ALIMONTI (IDEC): Veridiana é advogada e pesquisadora do IDEC (Instituto Brasileiro de Defesa do Consumidor) na área de telecomunicações e Internet onde desenvolve diversos projetos visando a melhoria das telecomunicações aos consumidores, como por exemplo, a campanha de inclusão digital “Banda Larga é um direito seu” . Em fevereiro de 2011, foi eleita membro titular do CGI (Comitê Gestor da Internet), faz parte do Comitê de Defesa dos Usuários dos Serviços de Telecomunicações da Anatel, agência que regula as telecomunicações no Brasil.

Atividades / palestras / oficinas (6 e 7 de maio de 2016)¶

| Horário | Espaço Aaron Swartz | Espaço Chelsea Manning | Espaço Edward Snowden | Espaço Alan Turing | Espaço Ada Lovelace | Espaço Ian Murdock |

| 19h30 – 20h | Mesa de abertura e boas vindas da Organização | – | – | – | – | – |

| 20h – 21h40 | KEYNOTE 1 – Terrorismo e Vigilância | – | – | – | – | – |

| 22h – 23h | Você conhece a Política Nacional de Cibersegurança? Sabe o impacto dela para sua liberdade de expressão e privacidade? (Laura Tresca) | Hacking Team na América Latina: conceitos técnicos e exemplos (Israel Leiva) | Por que privacidade importa? (Thais Siqueira e Caio Wagner) | Desmistificando a Cypher Education (Ricardo Giorgi) | Algoritmos & descriminação (Marina Pita e Fernanda Bruno) | Ameaças móveis, arquitetura, vulnerabilidades e reações corporativas (Alex Nunes) |

| 23h20 – 00h20 | Anonymous: O Hacktivismo como consciência política (Marina Neto) | Vigiando os dissidentes nas ruas (Dia Kayyali) | Contornando Criptografia (Diego Aranha) | Senhas e gerenciadores de senha (Thais e Denis Costa) | Oficina de Onion Pi (Claudia e Carla) | Phishing Like Jean-Michel Basquiat: A arte do Spear Phishing (Rafael Silva aka @rfdslabs) |

| 00h 20 | Vício e Jogatina com o baralho OpSec (Silvio Rhatto e Gus) | – | – | – | – | – |

| 00h 20 – 7h | BALADA | – | – | – | – | – |

| Horário | Espaço Aaron Swartz | Espaço Chelsea Manning | Espaço Edward Snowden | Espaço Alan Turing | Espaço Ada Lovelace | Espaço Ian Murdock |

| 7h | Café da manhã! | – | – | – | – | – |

| 9h | Palestra de Abertura do Capture The Flag com RTFM | – | – | Criptografia para nós! Para NSA? Nada! (Corvolino) | – | – |

| 10h – 11h 40 | KEYNOTE 2: CPI dos Cibercrimes e Marco Civil | – | – | – | – | – |

| 12h – 13h | Privacidade, liberdade de expressão e governança global (Jefferson Nascimento) | Conheça as principais redes sociais livres como alternativas as redes fechadas (Paulo Henrique de Lima Santana) | Segurança em aplicativos de comunicação instantânea (Anderson Ramos) | Códigos e cifras – criptografia para curiosos (Luciano Ramalho) | Mover a máquina em direção ao humano – literaturas de ficção Científica (Ana Rushe) | Explicando segurança e privacidade com Wireshark (Euler Neto) |

| 13:20h – 14h20 | Nós somos o BrasiLeaks | 1984, hoje – Você está sendo vigiado (Bruno Wagner e Renata Nobre) | Cryptredis, dados criptografados no Redis (Andre’ de Oliveira) | Criptografando o seu e-mail (Diogo) | Roda de conversa sobre: Visibilidade e vigilância sobre corpos virtuais femininos | [IN]Secure Healthcare Systems (Arthur Paixão) |

| 14h40 – 15h40 | Grampolândia: a República da Escuta (Silvio Rhatto e Gustavo Gus) | Briar e a evolução do aplicativo de mensagens criptografadas (Torsten Grote) | Criptografia de disco no OpenBSD e Linux (Alexandre e Slave) | Email é seguro? (Caio e Tulio) | O espaço do hacking nas artes – hackeando luminarias (Camille Laurent) | Ai meu nudes (Matheus Bernardes) |

| 16h – 17h | Jornalismo Investigativo e Pesquisa Científica: privacidade, informações sensíveis, liberdade de infomação e conhecimento (Henrique Parra) |

A Batalha pelo Controle dos Padrões Abertos: o IETF, W3C, DRM, Blockchains e além (Harry Halpin) | Cabos submarinos, acesso à Internet, vigilância e geopolítica – quais desafios para o Brasil? (Florence) | Confia no comunicador que está usando? (Giovane Liberato e Tania S.) | Descentralização dos meios de produção (Yaso) | O que os metadados podem revelar sobre nossas vidas? (A análise dos metadados do caso Hacking Team) (Sergio Amadeu e Matheus Cassina) |

| 17h20 – 18:20h | Filme + debate “NET OF RIGHTS” (Joana Varon) | O e-mail ainda é relevante? Os amigos e inimigos da federação moderna (Kali e Meskio) | Construindo hardware para criptografia, o que é preciso considerar? (Luckas Judocka) | Criando seu Tor Relay (Slack) | Android sem Google (Aline freitas) | Quem tem medo do XSS? (William Costa) |

| 18h40 – 19h40 | Termos de Uso e Direitos Humanos: discutindo o papel do setor privado na regulação dos direitos humanos online (Jamila Venturini) | Educando um mini-hacker: introduzindo a cultura hacker para crianças (Fabio Hirano) | Securegen: uma distribuição livre e segura para celulares Android (GPoPAI) | Faça você mesmo sua festa de assinaturas de chaves (Giovane Liberato e Tania S.) | Ações para desaparecer: condivíduos, máscaras e personas fugidias (Ines Azuis) | Perícia forense em dispositivos móveis Android com utilização de ferramentas em software livre (Osmany Dantas Ribeiro de Arruda) |

| 20h | FIM DA CRYPTORAVE 2016 | – | – | – | – | – |

Documentário FREENET¶

7 de maio, 17h – Sessão de lançamento seguida de debate.

Ingressos R$1 devem ser retirados na bilheteria da Sala Paulo Emílio no próprio CCSP.

FUTURO DA INTERNET: LIBERDADE, NEUTRALIDADE E PRIVACIDADE EM JOGO NA REDE

Com a presença de:

MARINA PITA (roteirista do filme e membro do Intervozes)

PEDRO EKMAN (diretor do filme e membro do Intervozes)

RAFAEL ZANATTA (pesquisador em direitos digitais e telecomunicações no Idec – Instituto Brasileiro de Defesa do Consumidor).

Balada¶

(sexta para sábado)

Luz & Projeções¶

Camille Laurent

A artista Camille Laurent irá hackear as luminárias do CCSP, redesenhando com a luz os espaços. Essa intervenção será realizada e syncada com as músicas dos artistas que se apresentarão ao longo da festa.

Craca

LabLUXZ_

O Jardim Eléctrico

DJs¶

23h-23h50 – DJ Cigarra

A paulistana Ágatha Barbosa (aka Cigarra) deflora seus sets há 9 de seus 29 anos na cena paulistana. Suas pesquisas têm base em culturas tanto ancestrais e orgânicas quanto urbanas. Edits gestados no casulo com camadas de samples do céu da boca de mulheres tempestuosas, bases dos gemidos graves da terra em um ritmo oceânico que vai de 70 à 140 bpm. Finalizou seu primeiro EP, que será lançado na CryptoRave, com músicas que fizeram parte desta história mais recente do seu trabalho de remixes e recortes. Suas pesquisas têm base em culturas tanto ancestrais e orgânicas quanto urbanas de eletrônicos guetificados ao rock psicodélico. Límbica intitula esta seleção confessando assim de onde veio toda a força dessas criações: o útero passional do cérebro e ainda o limbo, a marginalidade da cena.

Soundcloud: bit.ly/25sjhvQ

0h-1h – DJ Craca

Craca é live set. Música eletrônica feita e refeita ao vivo por meio de aparelhos criados pelo próprio homem crustáceo. As video projeções, também realizadas ao vivo compõe o projeto ‘The Dancing Architecture Project’ que veste as ruas com video projeção interativa.

Soundcloud: bit.ly/1QAM5uf

1h10-2h20 – Pita Uchôa (Calefação Tropicaos)

O pernambucano Pita Uchoa é um dos idealizadores da festa itinerante Calefação Tropicaos. Seu set é recheado de muito coco, maxixe, música psicodélica nacional, além da cumbia e outros ritmos latinos.

Facebook: goo.gl/txYBQX

2h30-3h40 – AfroHooligans

Afro Hooligans é o projeto xamânico de música eletrônica experimental composto por Marcos Felinto (Noala, Abske Fides), Everton Andrade (Relax

For Men) e Guilherme Henrique. Sua registros são estranhos encontros de sonoridades perdidas entre a crueza do Drone e as sutilezas de uma House

Music mística e primitiva.

Facebook: goo.gl/FJQ2TS

Bandcamp: bit.ly/1RynST8

3h50-5h – Retrigger

Retrigger é um rocker da era do PC. Suas experimentações vão do breakcore mais sujo e caótico até as composições dementes e refinadas de gêneros como o Swing, Funk, Punk, Samba, Rockabilly, Jungle e Rap.

Facebook: goo.gl/pwbCq8

Site: bit.ly/1pvIZPf

5h-6h – SWAAAG

Com um set focado em novos gêneros musicais como Vaporwave, Footwork e Seapunk, o projeto musical paulistano SWAAAG conecta samples nostálgicos e influencias nacionais e internacionais de forma sutil, levando o público a uma viagem por diversas décadas da música eletrônica independente e experimental.

Bandcamp: goo.gl/956bqS

Alimentação & Bar¶

Bar do Belas Ko

Creative Commes

Preto Café

Thais Cruz

Capture The Flag¶

(início sábado às 9h)

CTF, ou Capture the Flag, é um tipo de competição que reúne diversos desafios de segurança da informação, exigindo dos participantes conhecimento nas áreas de:

- administração e protocolos de rede;

- criptografia;

- engenharia reversa ou social;

- forense ou investigação digital e

- programação, dentre outras.

O desafio será organizado no modelo pergunta e resposta (jeopardy), onde é necessário encontrar uma resposta para um problema específico. Por exemplo: um competidor é questionado quanto a possibilidade de extração de informações ocultas em uma imagem formato PNG e deverá utilizar técnicas de esteganografia para recuperar a senha, ou a flag, que é a resposta para aquele desafio.

A competição terá 6h de duração (podendo estender em caso de problemas de conectividade) e será organizada pelo RTFM-CTF.Para mais informações sobre CTF visitar CTF Time.

O RTFM (Red Team Freakin’ Maniacs) é um time brasileiro de CTF, afiliado ao CTF-BR. Criado em abril de 2015 com objetivo de desenvolver conhecimento profundo em várias áreas de Segurança de Informação, divulgar, participar e promover de eventos CTF em escala nacional e internacional.

[!] OBSERVAÇÃO: todas as equipes deverão garantir seu acesso à internet e possuir equipamentos próprios para resolução dos desafios, como notebooks e sistemas operacionais (recomendamos o Backbox, BlackArch, Kali Linux ou semelhante), pois estes não serão fornecidos pelos organizadores.

INSTALAÇÃO A.C.V (Aparato de Control y Vigilancia)¶

Pela primeira vez a CryptoRave terá uma instalação artística em sua programação!

Confirmado Daniel Tirado, do Chile, com a instalação A.C.V (Aparato de Control y Vigilancia).

“O uso de dispositivos de telecomunicações produz a ilusão de uma comunicação direta entre aqueles que se conectam. A todo momento é possível apreciar o ir e vir da informação, mas não estamos conscientes da infrasestrutura técnica e econômica que permite que essas conexões. As relações de poder que se desenvolvem nessas redes são determinadas em grande parte pelos donos das vias de telecomunicações. O proprietário de uma rede poderá execer seu poder sobre os usuários através do controle e vigilância do sistema de comunicação.

O objetivo da central telefônica (ACV) é interceptar as chamadas que são realizadas dentro do sistema, gravar e traduzir o áudio gravado em texto para ser impresso. Mesmo que sua funcão principal seja administrar as chamadas, na instalação a central telefônica passa a ser um aparato de controle e vigilância que intercepta a comunicação, explicitando certos aspectos da tecnologia como sistema de dominação."

Veja o vídeo

Descrição das atividades¶

Você conhece a Política Nacional de Cibersegurança? Sabe o impacto dela para sua liberdade de expressão e privacidade?¶

22h – 23h

Pouco se fala ou debate sobre as políticas do governo para cibersegurança, principalmente quando observada a esfera civil e não especializada do mercado de segurança digital. Por isso, é importante e necessário que se discutam as implicações das políticas do governo para os usuários em geral e, principalmente, os comuns. Um documento que é um exemplo foi lançado em 2015 e com a participação de pessoas que tradicionalmente estudam a pauta, o documento “Estratégia de segurança da informação e comunicações e de segurança cibernética da Administração Pública Federal”1 enseja uma análise mais aprofundada por parte dos interessados.

Laura Tresca

Mestra em Comunicação Social e jornalista pela Universidade Metodista de São Paulo (UMESP). Cientista social pela Universidade de São Paulo (USP). Academicamente, estuda políticas públicas municipais de comunicação. Foi professora substituta da Universidade de Brasília (UnB), lecionando as disciplinas Jornalismo Político, Técnicas de Jornalismo e Oficina de texto. Foi pesquisadora no estudo sobre celulares e desenvolvimento socioeconômico na América Latina, em parceria com a Universidade Aberta da Catalunha. Atuou em consultoria sobre indicadores do direito à comunicação. Como jornalista, produziu conteúdos para webrádio (cultura), publicações (infância e política), revistas (políticas públicas), sites (institucionais e de inclusão digital), boletim eletrônico (inclusão digital) e blog (política). Atuou também nas periferias da grande São Paulo como educadora popular na área de economia solidária, membro da Pastoral da Juventude e estudante participante do projeto de extensão universitária Carapuruhy. Recentemente, foi consultora especialista em ambientes digitais e coordenadora de comunicação da rede Casa Brasil do Governo Federal. Atualmente, é oficial de Direitos Digitais da ARTIGO 19.

Hacking Team na América Latina: conceitos técnicos e exemplos¶

22h – 23h

Há pouco menos de um ano vazou na internet 1 aproximadamente 400 Gb de informação da empresa italiana Hacking Team, incluindo códigos, e-mails, contratos e documentação interna. Com esta informação foi possivel relacionar os nexos existentes (algo que já estava sendo investigado 2) entre Hacking Team, uma empresa dedicada a vender software para vigilância e vários governos ao redor do mundo, incluindo regimes conhecidos por violar os direitos humanos de seus cidadãos, como Etiópia 3, Rússia e Arábia Saudita 4, entre outros.

Lamentavelmente a América Latina não esteve fora desta lista e sete países da região estabeleceram relação contratual com a empresa italiana: Brasil, Chile, Colômbia, Equador, Honduras, México e Panamá. Além da Argentina, do Paraguai, Uruguai e Venezuela mantiveram contato com Hacking Team, ainda que não há evidência sobre as relações comerciais por parte deles.

Em termos técnicos, ter um contrato com a empresa italiana (que apenas oferecia para governos) significa ter acesso ao software carro chefe da empresa: o Remote Control System (RCS), um sistema de vigilância em massa desenhado para monitorar e obter informação de “objetivos” em tempo real, podendo infectar computadores e dispositivos móveis e interceptar uma grande variedade de dados, como por exemplo, tráfego de internet, chamadas por Skype, e-mails, bate papo, informação armazenadas no disco rígido, etc. Pode inclusive ativar a câmera e microfone de um dispositivo para poder espiar a sua “vítima”. E isso não é tudo, pois para poder monitorar e obter informação de um “alvo” ou “vítima” é necessario em primeiro lugar instalar o software em seu(s) dispositivo(s). Para isso o Hacking Team oferece uma variedade de métodos, desde computadores especialmente configurados para quebrar senhas de Wifi, até o uso de zero-days (i.e. software que aproveita vulnerabilidades não conhecidas publicamente). Por fim, isso é realizado de maneira anônima (criando circuitos de servidores ao redor do mundo, similar ao Tor) de tal maneira que seja tecnicamente difícil estabelecer relação entre a agência governamental que realiza os ataques e seus “objetivos”.

O propósito dessa palestra – orientada para usuários não técnicos – é poder apresentar de maneira fácil e ilustrativa os aspectos técnicos que compõe o software Remote Control System, incluindo os diversos vetores de ataque que podem utilizar para infectar e monitorar dispositivos (e pessoas), esperando gerar consciência sobre a facilidade com que podemos nos ver expostos ao hacking governamental. Por fim, será apresentado alguns exemplos de como se utilizou o RCS em alguns países da região (Chile e Equador pelo menos).

Esta apresentação se baseará principalmente no relatório "Hacking Team: Malware para la vigilancia en América Latina" por Gisela Pérez de Acha (Derechos Digitales).

Israel Leiva

Estudante de Licenciatura em Ciência da Computação da Universidad de Santiago de Chile. Atualmente faz parte da equipe tech de Derechos Digitales, trabalhando na análise de tecnologias e seus potenciais perigos para os direitos humanos e a privacidade na internet. Além disso, colabora com o projeto Tor na manutenção e desenvolvimento de métodos alternativos para baixar o Tor Browser, focado principalmente nas pessoas que moram em lugares con um alto nível de censura (i.e. torproject.org está bloqueado).

Por que privacidade importa?¶

22h – 23h

Antes mesmo dos vazamentos de Edward Snowden em 2013, a questão da privacidade já vinha se tornando cada vez mais evidente. O escândalo envolvendo a agência norte americana veio para confirmar o que há muito já era suspeitado: dados publicados ou mesmo comunicações através da web são sistematicamente interceptados e analisados pela Agência Nacional de Segurança dos Estados Unidos. Programas estruturados e bilhões de dólares para a vigilância em massa não são exclusivos de agências governamentais. É sabido que as grandes corporações detentoras das ferramentas online mais utilizadas armazenam, analisam e até mesmo comercializam dados privados de seus usuários. Além disso o vazamento de Snowden revelou plena colaboração entre essas empresas e o governo norte americano. Mesmo com esses fatos alarmantes e a privacidade, ainda que um direito constitucional do indivíduo, sendo deliberadamente ameaçada, percebemos a grande massa ainda refém de grandes corporações, trocando seus direitos fundamentais por comodidades questionáveis, divulgando seus dados e – na contramão do que é esperado – negligenciando assuntos como privacidade e segurança digital. Tendo em vista esse cenário, a proposta dessa atividade é promover um debate entre os participantes para que eles falem como entendem a privacidade, a sua importância e qual o seu limite.

Thais Siqueira e Caio Carrara

Thais e Caio são colaboradores do Pixelated – cliente de email que une a usabilidade do email moderno com a privacidade da criptografia. Trabalham há alguns anos com desenvolvimento de software e ultimamente vêm se envolvendo cada vez mais com assuntos como criptografia, Internet livre e democrática para todos, privacidade e direitos fundamentais dos indivíduos na Internet.

Breaking Crypto Knowledge Education ou Desmistificando a Cypher Education¶

22h – 23h

Conceitos Básicos de Segurança Digital. O que é Criptografia. Tipos de Criptografia. Chaves Simétrica e Assimétrica. S-BOX. T-BOX. Hash. PKI. Análise do AES. Esteganografia. Fraudes Steganográficas.

Ricardo Giorgi

Consultor, Auditor, Professor em 6 Faculdades e Instrutor do (ISC)2. Instrutor do EC-Council. Especialista em Gestão de Identidades e Acessos.

Algoritmos e desigualdade/descriminação¶

22h – 23h

A automatizações de processos leva muitos a acreditarem que há isenção. O uso de algoritmos para definição de cada vez mais atividades na vida das pessoas esta mediada, porém, por pré-conceitos. Estes pré-conceitos são, tal como a sociedade, classistas e racistas. Neste sentido, é preciso desmistificar a ideia de que uma sociedade “quantificada” e baseada em algoritmos é uma sociedade mais justa e igualitária. Há pesquisas em andamento que mostram que o LinkedIn, por exemplo, favorece os perfis profissionais de homens, brancos, de origem europeia ou norte-americana. Os algoritmos em bancos de dados nos EUA já estão sendo usados para descriminar a população negra, pobre ou imigrante para obter financiamento ou seguro de saúde privada. Ainda, os algoritmos da felicidade do Facebook impedem que reivindicações sociais ganham amplitude – considerando que é apenas por este motivo que os vídeos de #blacklivesMatter. \ \pard\pardeftab720\ri720 \cf0.

Marina Pita: jornalista, especialista em telecomunicações e direitos humanos, membro do Conselho do Coletivo Intervozes, produtora de conteúdo do documentário FREEnet e colaboradora da Cryptorave

Fernanda Bruno: Professora do Programa de Pós-Graduação em Comunicação e Cultura da Universidade Federal do Rio de Janeiro, onde coordena a Linha de Pesquisa Tecnologias da Comunicação e Estéticas.Coordenadora do Medialab.UFRJ. Membro fundador da Rede Latino-americana de Estudos sobre Vigilância, Tecnologia e Sociedade/LAVITS. Entre seus livros recentes estão: Máquinas de ver, modos de ser: vigilância, tecnologia e subjetividade (2013) e Vigilância e Visibilidade: espaço, tecnologia e identificação (2010).

Ameaças móveis, arquitetura, vulnerabilidades e reações corporativas¶

22h – 23h

A última grande onda digital tem sido pautada por tecnologias em dispositivos móveis, fiel companheiro dos seus usuários estes dispositivos em larga escala expõem um ambiente rico para formas criativas de subversão. A palestra irá demonstrar algumas ameaças, tentativas corporativas de mitigação e resultados práticos da sua exploração.

Alex Nunes

Pesquisador independente e entusiasta tecnológico, o palestrante tem desenvolvido experimentos de quebra de segurança a mais de 10 anos. Atualmente tem pesquisado e desenvolvido técnicas de subversão voltadas para dispositivos móveis e sistemas embarcados.

Anonymous: O Hacktivismo como consciência política¶

23h20 – 00h20

Nos últimos anos, a luta pela liberdade de informação e transparência na rede foi proporcionada pela abertura de uma consciência coletiva de novos agentes da resistência digital, que vêm carregando condutas de uma retaliação tecnológica para fora da Internet. Diante disso, há uma perspectiva que ainda se mantém resgatada na era da informação: a Internet não possui um direcionamento instintivo para impor seu próprio avanço; no entanto, sua tecnologia ainda é desenvolvida por uma comunidade aberta formada por hackers. Nesse sentido, a ação implementada pela maioria desses hackers é paralela à uma forma de experimentação mediante uma inteligência coletiva, radicalização de ideias, intervenções polítias e apolíticas na comunidade virtual. O Anonymous é um grupo de ciberativistas virtualmente encorajados pela cultura tecnológica, direitos humanos e por políticas públicas, associados como um coletivo emergente que busca fomentar ações políticas diretas e efetivas pela Internet, com o objetivo de auxiliar minorias políticas globais por meio de movimentos estratégicos online.

Marina Neto

Formação em Jornalismo e Pós-graduação em Teorias e Práticas em Comunicação, pela Faculdade Cásper Líbero, entre 2011 e 2016, esteve atuando no meio acadêmico desde 2014, na publicação de artigos em anais de Congressos, como o Intercom Sudeste 2014 e o II Congresso Internacional de Net-Ativismo, ambos com a exposição do trabalho de monografia “Wikileaks e as Ferramentas Alternativas de Tecnologia como Práticas Jornalísticas: as novas formas de resistência ativista na Era da Informação”. O propósito deste estudo acadêmico é centrado na ascensão das atividades de hacktivismo e movimentos de coletivos influenciados pela cultura da Internet difundida nos anos 1990, como mais novo objeto de pesquisa para prósperos congressos e conferências da temática. Histórico profissional resume-se a funções como repórter freelancer de portais de tecnologia (CanalTech, UOL Tecnologia, TechWorm), social media manager por agências de comunicação e vínculo acadêmico/profissional no núcleo de pesquisa em Software Livre, na ECA-USP (Escola de Comunicação e Artes).

Vigiando os dissidentes nas ruas¶

23h20 – 00h20

As Olimpíadas – e a tecnologia de vigilância que sempre acompanha tais “mega-eventos” – estão rapidamente se aproximando no Brasil, no meio de algumas das principais agitações políticas. Essa agitação está ocorrendo nas ruas, onde uma nova e sofisticada tecnologia está sendo instalada em nome da segurança do evento. Ao mesmo tempo, algumas das manifestações mais significativas nas ruas desde os direitos civis e movimentos anti-guerra nos EUA estão sendo vigiadas com tecnologia de vigilância cada vez mais onipresente nas rua, como simuladores de torre de celular (coletores IMSI), leitores automatizados de placa de carro e mais. Nos anos 60 e 70, o governo dos EUA esteve envolvido numa campanha de vigilância massiva contra ativistas negros que lutavam pelos direitos civis, ativistas anti-guerra e até mesmo o movimento de libertação das mulheres. Nesse mesmo período e depois, os ativistas brasileiros estavam sendo fortemente vigiados pelo governo militar. O que teria sido essa vigilância e repressão política com a moderna vigilância das ruas?

Esta palestra tentará responder a essa pergunta. Eu vou dar um pouco de história de fundo sobre COINTELPRO (programa de vigilância mais infame do FBI), um contexto atual dos movimentos sociais nos EUA, e algumas informações sobre tipos específicos de tecnologias para pensar – particularmente tecnologia já conhecida por estar em uso no Brasil. Depois convido todos para participar de uma discussão aberta sobre o que os ativistas de direito a informação, direitos humanos, direitos digitais e tecnólogos precisam compartilhar agora sobre como a tecnologia de vigilância de nível de rua poderia ajudar a repressão política. Vamos debater o que a segurança e a privacidade de informações poderiam ser úteis para as pessoas que frequentam manifestações ou que simplesmente estão preocupadas com a vigilância do nível da rua.

Dia Kayyali

Dia Kayyali é ativista independente de direitos humanos focado na liberdade de expressão e tecnologia de vigilância do nível da rua. Mais recentemente, ativista da Electronic Frontier Foundation, eles são ativista, escritor e advogado. Seu trabalho de liberdade de expressão concentra-se no anonimato, privacidade e termos de serviço especialmente de plataformas de mídia social. Eles trabalham com ativistas e outras comunidades vulneráveis para identificar e defender contra ameaças de segurança, e lutar contra a rápida disseminação da tecnologia de vigilância em nível de rua. Dia coordena uma variedade de campanhas dos EUA para limitar a vigilância a nível nacional e local, e trabalhou nos projetos “Street Level Surveillance” e Auto-defesa contra a vigilância da EFF. Possui interesse especial na vigilância por causa das experiências de árabes e muçulmanos americanos pós-9/11. Dia é sírio-americano, genderqueer e utiliza o pronome eles para se identificar.

Contornando Criptografia¶

23h20 – 00h20

Atacantes racionais não atacam criptografia diretamente, buscando sempre contorná-la. Há inúmeros pontos em que técnicas criptográficas falham na prática, desde a geração/distribuição insegura de chaves criptográficas e escolha inadequada de algoritmos/parâmetros, até o vazamento de informação crítica por canais laterais. Nessa palestra, serão discutidas formas de se explorar algumas dessas vulnerabilidades, ilustradas com casos reais do Brasil e do mundo.

Diego de Freitas Aranha

Professor do Instituto de Computação da UNICAMP

Senhas e gerenciadores de senha¶

23h20 – 00h20

Todos os dias, criamos usuários e senhas nos mais diversos serviços. Com o passar do tempo, os requerimentos foram ficando mais complexos com números, letras minúsculas, letras maiúsculas, pontuação e mais caracteres. Por outro lado, cada vez mais, ouvimos falar de serviços sendo invadidos e informações sendo roubadas. O que demonstra o quão importante é não usarmos a mesma senha em serviços diferentes. Venha aprender que uma senha forte não é necessariamente uma senha difícil de lembrar e como memorizar senhas pode se tornar algo do seu passado.

Thais Siqueira e Denis Costa

Thais e Denis são colaboradores do Pixelated – cliente de email que une a usabilidade do email moderno com a privacidade da criptografia.

Trabalham há alguns anos com desenvolvimento de software e ultimamente vêm se envolvendo cada vez mais com assuntos como criptografia, Internet livre e democrática para todos, privacidade e direitos fundamentais dos indivíduos na Internet.

Oficina de Onion Pi¶

23h20 – 00h20

Montagem passo-a-passo de um roteador usando um Raspberry Pi que permite o acesso anônimo e automático à Internet através da rede Tor ("The Onion Network).

Claudia: Engenheira Eletricista, com ênfases em Eletrônica e Telecomunicações (INATEL, julho 1992). Larga experiência no setor de Telecom, projetando e otimizando redes celulares em mais de 20 países. Últimos anos dedicados à administração e otimização remota de mais de 200 redes celulares do mundo todo, monitorando as mesmas através de um sistema formado por um cluster de mais de 100 máquinas unificadas rodando “CentOS Linux” e banco de dados PostgreSQL. Vasta experiência em UNIX e Linux, especialmente distribuições Slackware, Debian, Red Hat e derivadas.

Carla

Phishing Like Jean-Michel Basquiat: A arte do Spear Phishing¶

23h20 – 00h20

Enviando phishing como arte. Phishing e uma técnica para obter informações sensíveis através de emails e / ou páginas falsas. Nessa Palestra demonstrarei como criar campanhas direcionadas para ataques de phishing usando técnicas como IMG Buster,DNS Pharm,TimeStamp Mail,Cisco Phishing,Unsub Flood. Cada técnica explicada nessa palestra irá servir de treinamento para a mudança de comportamento do usuario na hora de identificar uma mensagem e-mail maliciosa.

Rafael Silva aka @rfdslabs

Trabalha com Segurança da Informação Offensiva (Pentest, Análise de Aplicações Web / Mobile, Malware, Phishing). Foi consultor de Segurança e Inteligência na Força Aérea Brasileira (FAB) e professor de cursos de Pós Graduação em Segurança da Informação. Com 13 anos de experiência na área,

recentemente vem fazendo pesquisas sobre phishing criando a primeira plataforma para envio de Phishing Educacional do Brasil, El Pescador. Palestrou em eventos como: Infiltrate Conference, HITB Amsterdam, Mind The Sec, Confidence @Krakow, Alligator Conference entre outras. Aprecia assuntos como CyberWar, BJJ, Empreendedorismo, Surf…

Vício e jogatina com o baralho OPSEC!¶

00h20 – 1h20

Nosso jogo de cartas foi criado para tornar o aprendizado de segurança operacional mais divertido. Só que ele tomou conta da nossa vida como um oráculo para nossas escolhas futuras. Agora queremos dividir nossa dádiva com vocês numa sessão de jogatina onde você pode apostar nada ou o que quiser! * Teremos pelo menos dois baralhos, cada um deles para até 6 pessoas. * Podemos jogar no chão ou em mesas.

Gustavo Gus e Silvio Rhatto

Gustavo Gus é ativista pela liberdade da informação e desde 2006 promove oficinas de segurança e privacidade para grupos e indivíduos.

Silvio Rhatto é office-boy.

Criptografia para nós! Para NSA? Nada!¶

9h-10h

Disseminação de comunicação criptografada através da utilização do protocolo XMPP juntamente com o plugin OTR|(off-the-record) utilizando a rede TOR no Sistema Operacional GNU/Linux. Desta forma a sua comunicação estará criptografada e protegida. É seu direito se comunicar de forma segura e apenas você e o destinatário ter conhecimento da mensagem.

Corvolino

Estudante de Sistemas de Informação da Universidade Estadual do Sudoeste da Bahia, hackerativista, Anarquista e adepto da informação livre.

Privacidade, liberdade de expressão e governança global¶

12h – 13h

A atividade terá por objetivo apresentar o estado do debate sobre o direito à privacidade e liberdade de expressão no âmbito de organizações internacionais, principalmente a Organização das Nações Unidas (ONU) e Organização dos Estados Americanos. Será dada ênfase às atividades da relatoria especial da ONU sobre o direito à privacidade (estabelecida no início de 2015) e medidas adotadas no âmbito da Comissão Interamericana de Direitos Humanos. O protagonismo internacional do Brasil no tema – reação à espionagem sofrida por agências dos Estados Unidos – e as contradições com as políticas adotadas no plano nacional também serão exploradas durante a atividade.

Jefferson Nascimento (@jnascim)

Advogado. Bacharel e Doutorando em Direito Internacional pela Universidade de São Paulo. Coordenador do Observatório da Política Externa do Brasil (NEI/FDUSP). Técnico em Processamento de Dados pela Escola Técnica Estadual Prof. Camargo Aranha. Programador.

Redes sociais livres¶

12h – 13h

“As redes sociais fechadas dominam hoje a interação e comunicação em ambientes virtuais e são uma grande ameaça a liberdade por manter seus participantes em espaços controlados e monitorados. Como alternativa a estes ""jardins cercados"", a comunidade de Software Livre vem desenvolvendo várias redes sociais livres especialmente com a intenção de promover a desejada federação. Nessa palestra vou apresentar as redes sociais livres mais conhecidas e mais usadas como Diaspora, red#matrix, GNU Social, Pump.io e Noosfero. Vou mostrar como elas surgiram, quais as caracterÃsticas de cada uma, como é possível criar uma conta em uma das instâncias disponíveis e como é possível ter a sua própria instância no seu servidor."

Paulo Henrique de Lima Santana

Bacharel em Ciência da Computação pela UFPR, trabalha com administração de redes e sistemas GNU/Linux em Curitiba. Entusiasta de Software Livre, participa de diversos grupos de atuação como a Comunidade Curitiba Livre e a Associação Software Livre.Org. Palestrou em edições do FISL, da Latinoware e da Campus Party Brasil. Coordenou a organização de eventos em Curitiba como a Mini-DebConf Curitiba, o Festival Latino-americano de Instalação de Software Livre, o Software Freedom Day, o Education Freedom Day, o Document Freedom Day, e o Circuito Curitibano de Software Livre. Co-coordenou a organização da grade de programação do Fórum Internacional de Software Livre 2015 (FISL16). Curador de Software Livre da Campus Party Brasil desde 2013 e da Campus Party Recife desde 2012.

Segurança em aplicativos de comunicação instantânea¶

12h – 13h

Signal, WhatsApp, Telegram, Wickr, Treema… uma nova semana, um novo aplicativo seguro de comunicação instantânea \ Qual é o mais seguro? Quais são as característica que fazem um aplicativo seguro? Por que acesso ao código fonte é importante? \ Essa palestra poderia ser feita tanto numa versão pra usuários finais, ou com foco mais técnico voltada a pessoas interessadas em entender as tecnologias envolvidas. \ Escrevi recentemente um artigo voltado pra usuários finais que exemplifica alguns pontos a serem abordados

Anderson Ramos

Códigos e cifras – criptografia para curiosos¶

12h – 13h

Nesta palestra para curiosos serão apresentados, com exemplos simples no computador, os principais fundamentos da criptografia. Tópicos: – letras versus bytes: como texto é representado no computador – códigos, cifras e hashes: separando os conceitos – embaralhando bytes e embaralhando bits: substituição e XOR – one-time pad: a cifra inquebrável – algoritmos de chave pública – algoritmos de chave privada – algoritmos de hash – fontes de dados bolar uma boa senha: dicionário e dados de 6 faces

Luciano Ramalho

Luciano Ramalho é Technical Principal na ThoughtWorks e co-fundador do Garoa Hacker Clube. Seu livro, Fluent Python, já foi publicado em inglês (O’Reilly, 2015), português (Novatec, 2015) e chinês (Gotop, 2016).

Mover a máquina em direção ao humano – literaturas de ficção científica¶

12h – 13h

A literatura de ficção científica traz em sua gênese o exercício de imaginar além. Esmiúça as possibilidades das modificações tecnológicas e seus impactos sociais. Provoca questionamentos éticos a respeito de zonas cinzentas que estão por vir. Faz pergunta sobre intenções, interesses econômicos e alinhamentos políticos. Coloca na mesa interrogações sobre o que se altera na forma de sentir e de se comunicar. O exercício imaginativo que este tipo de literatura nos pede provoca um vislumbre a novas formas de convívio. Alternativas à rua de mão única que nos obriga a acreditar que o capitalismo seria a opção que nos resta – nossa única estrela e último destino. A partir destas ideias, a oficina propõe a leitura seguida de análise e debate de cinco textos de diferentes idiomas, formas e épocas:“Os três estigmas de Palmer Eldritch” de Philip K. Dick (1964), “Neuromancer”, de William Gibson (1984), “Hiperconexões: realidade expandida, antologia de poemas sobre o pós-humano”, org. de Luiz Bras (2013 e 2014), “Las constelaciones oscuras”, Pola Oloixarac (2015) e “XHA, o corpo da mula” de Ana Rüsche (em processo).Como recentemente lembrou Ursula Le Guin, é em tempos difíceis como estes que precisamos de “realistas de uma realidade maior” – de escritores, poetas, visionários. Para perfazer juntos novos horizontes e possibilidades de convívio. Mover a máquina em direção ao humano.

Ana Rüsche

Ana Rüsche é escritora com quatro livros publicados: “Rasgada” (2005), traduzido e publicado no México (2008), “Sarabanda” (2007), que recebeu uma reedição pela Ed. Patuá, em 2013, e “Nós que Adoramos um Documentário”, ganhador do ProAC em 2010. Em prosa, publicou o romance “Acordados” (2007), também premiado pelo PAC, Secretaria de Cultura de São Paulo. Doutora em Letras pela FFLCH-USP, trabalha com ficção científica, tendo defendido a tese “Utopia, feminismo e resignação em ‘The left hand of darkness’ e ‘The handmaid’s tale’”. Mora com seu cão, faz o próprio pão e a própria cerveja.

Explicando segurança e privacidade com Wireshark¶

12h – 13h

Essa palestra tem como objetivo utilizar o Wireshark para mostrar como os dados trafegam na rede, mostrando exemplos de capturas em determinados cenários e será discutida a importância da segurança em cada um deles para não deixar informações expostas como senhas, números de cartão de crédito, entre outros. Será discutido também algumas técnicas que podem contornar o HTTPS sem discutir detalhes técnicos de como são feitos os ataques, e sim que medidas podem ser tomadas para que uma pessoa saiba que está sob ataque. Também será como grandes empresas e governos podem utilizar informações do usuários e saber ""o que elas estão pensando"". A partir disso será demonstrado com a ferramenta porque o Tor vem incomodando tanto essas grandes empresas e governos."

Euler Neto

Euler Neto, natural e residente em Aracaju, Sergipe. Estou no meu último período de Ciências da Computação da Universidade Federal de Sergipe onde estou desenvolvendo um Trabalho de Conclusão de Curso sobre Computação Forense em Redes de Computadores. Sou entusiasta da área de segurança da informação e de redes de computadores e computação forense.

Nós somos o BrasiLeaks¶

13:20h – 14:20h

A comunicação sigilosa entre governos, empresas e outras instituições, a existência de documentos inacessíveis às pessoas comuns sempre foram um componente estratégico para o desenvolvimento de Políticas Públicas e Estratégias Comerciais. Essas políticas acontecem longe dos olhos do público, gerando um forte impacto sobre os aspectos éticos de decisão desses grupos. O BrasiLeaks surgiu em discussões entre membros do Partido Pirata no Brasil sobre a falta de segurança em ferramentas que não garantem anonimato no recebimento de denúncias. Buscando a transparência e a participação cidadã, almeja construir uma sociedade justa e democrática. Buscamos nos aproximar dos denunciantes e encoraja-los a disponibilizar informações sobre corrupção, desvio de verbas, abusos físicos e/ou sexuais, etc.

Palestrantes

c: é Hackerativista, Anarquista que adora GNU/Linux e Conhecimento Livre.

K é produtor fonográfico e ativista pela liberdade de expressão pela Eletronic Frontier Foundation.

W é formado em Relações Internacionais pelo IRI-USP, Mestre em Economia Aplicada pela FEA/USP-RP e ativista por Direitos Humanos pela Anistia Internacional

1984, hoje – Você está sendo vigiado¶

13:20h – 14:20h

George Orwell escreveu em 1948 um livro de ficção chamado 1984 sobre um Estado totalitário em que a vigilância em massa permeia a sociedade. Apresentaremos situações reais que demonstram que as ideias absurdas daquela época são cada vez mais atuais. Você sabia que os aplicativos de smart TV, celulares e computadores podem ter acesso a camera, fotos e documentos do seu aparelho? Você sabia que o uso das informações geradas por Health trackers já são usadas para monitorar o horário em que as pessoas de uma cidade inteira dormem e acordam? Você já reparou que após uma simples pesquisa de um item que você quer comprar, gera muitas propagandas relacionadas ao produto nas suas redes sociais? Entenda como toda esta vigilância já te afeta.

Bruno Wagner e Renata Nobre

Bruno e Renata: Há 2 anos trabalham juntos no Pixelated. Um projeto open source que visa criar um email seguro, descentralizado e fácil de usar. Estão diariamente expostos a questões de privacidade e principalmente em como combater a vigilância em massa.

Cryptredis, dados criptografados no Redis¶

13:20h – 14:20h

cryptredis é um projeto de pesquisa de software iniciado em 2013, como uma iniciativa para trazer para os bancos de dados NoSQL um tópico que tem sido melhor explorado no campo de RDBMS: criptografia de armazenamento no back-end; um assunto especialmente importante devido ao aumento de soluções de software como serviço (SaaS) para bancos de dados, o que possibilitou a desenvolvedores de aplicativos independentes usar provedores de banco-de-dados-como-um-serviço para armazenar os dados de seus usuários, frequentemente seus dados privados. cryptredis1 é uma biblioteca cliente em C++ para Redis, o que permite a provedores de aplicativos distribuídos criptografar localmente e armazenar remotamente. Esta apresentação irá introduzir o funcionamento interno do cryptredis, expor os desafios iniciais do projeto, o seu estado atual e planos para o futuro. Alguns casos de uso e um tutorial ao vivo rápido serão apresentados.

Andre de Oliveira

Meu nome e’ Andre’ de Oliveira, trabalho com sistemas Unix de missao-critica desde o primeiro dia da minha carreira profissional. Comecei em 2001 e procurei me manter no campo de sistemas sensiveis a falha e de tempo real, me especializei em projeto e implementacao de sistemas de software variando desde embarcados ate’ sistemas distribuidos, atuo principalmente com programacao de sistemas e kernel, mas tambem matematica aplicada (estatistica, processamento de sinais, geometrias e criptografia). Procuro desenvolver software opensource sobre Bitrig ou OpenBSD, ja contribui’ com ambos.

Roda de conversa sobre: Visibilidade e vigilância sobre corpos virtuais femininos¶

13:20h – 14:20h

A internet e as novas formas de comunicação digital proporcionaram o acesso do publico feminino a uma nova esfera de debate, articulação e mobilização online. O discurso que antes era confinado a ambientes privados foi compartilhado com um publico amplo e impulsionou grupos feministas a deslanchar campanhas nas redes sociais. No território virtual o corpo feminino se sente empoderado com as novas ferramentas disponíveis, mas também sofre com o sexismo que é reproduzido e ampliado no ambiente online. Além disso, esse debates e violências acontecem em redes comerciais que oferecem serviços em troca das nossas informações e pouco fazem para proteger as agressões racistas e machistas. Nesse contexto convidamos mulheres cis e trans que trabalham com comunicação, segurança e direitos digitais para conversar sobre a vigilância e visibilidade sobre corpos virtuais femininos e estratégias para apropriarmos das tecnologias livres para nossas lutas.

Apresentação e Moderação:

Fernanda Shira

Participantes:

Gabi Juns

Patricia Cornils

Bárbara Paes

Karen Ka

Fernanda Meistache

[IN]Secure Healthcare Systems¶

13:20h – 14:20h

É forte a tendência de crescimento do uso de tecnologia na indústria da saúde e com isso, vem também os grandes prejuízos causados pela sua falta de maturidade no ciclo de desenvolvimento de software relacionado à segurança da informação. A ideia da apresentação é mostrar o quão perigoso pode ser uma simples consulta ao médico e que tipo de riscos estamos expostos. Imagine o que poderia acontecer se o resultado de um exame médico fosse alterado ou se mudássemos a dosagem de algum medicamento critico? E se suas informações clinicas fossem vendidas no “Blackmarket” para empresas de plano de saúde?

Arthur Paixão

Formado no curso técnico em Analise e Desenvolvimento de Software pela UNIBRATEC, graduado em Segurança da Informação pela Faculdade dos Guararapes, Pós graduando em Computação Forense e Perícia Digital pela IPOG. Atualmente atua como Engenheiro de Software Sênior na MV s/a e Professor do curso de extensão em Invasão em Redes Corporativas na Faculdade dos Guararapes.Viciado em desafios de CTF (Capture the Flag), Vencedor do Hackaflag 2015 (Recife), Membro do RTFM (Red Team Freakin’ Maniacs) e CTF-BR.

Grampolândia: a República da Escuta¶

14:40h – 15:40h

Os vazamentos do grampo da presidente Dilma e do ex-presidente Lula causaram uma polêmica generalizada. Não nos surpreende, uma vez que esse é apenas mais um novo episódio de uma história que esteve sempre presente na República do Grampo. Assumir que vivemos na Ditadura do Grampo é aceitar que seu dispositivo de comunicação é grampeado 24 horas e, portanto, não deve ser utilizado para conversas privadas. Ao longo dessa palestra vamos expor os principais casos e escândalos de interceptações no país, apresentar o funcionamento do grampo e como se proteger.

Gustavo Gus e Silvio Rhatto

Gustavo Gus é ativista pela liberdade da informação e desde 2006 promove oficinas de segurança e privacidade para grupos e indivíduos.

Silvio Rhatto é office-boy.

Briar e a evolução do aplicativo de mensagens criptografadas¶

14:40h – 15:40h

Os aplicativos de mensagens de celular têm substituído, em grande parte, os e-mails e SMS para muitas pessoas. Muitos fornecem mais segurança por padrão e são mais fáceis de usar. No entanto, a maioria dos aplicativos de mensagens existentes ainda não chegaram onde precisamos que eles estejam. Eles não são software livre, exigem uma infra-estrutura com servidor central, não criptografam ponta a ponta, vazam metadados, e assim por diante. O próximo passo na evolução dos aplicativos de mensagens é Briar, que funciona Peer-to-Peer, e, por isso, não precisa de servidores para funcionar. Ele usa criptografia ponta a ponta com sigilo futuro perfeito (perfect forward secrecy) e gerenciamento automático de chaves. Ele utiliza a rede Tor e, portanto, não vaza metadados de comunicação.

Briar pode funcionar mesmo quando não há conexão à Internet, desde que os dados possam ser transportados por outros meios, tais como Bluetooth. Ele é projetado para resistir a vigilância e censura por um adversário com capacidades tais quais às da NSA.

Projeto: https://briarproject.org/ e dymaxion.org/essays/briarvision.html

Torsten

Torsten sempre foi interessado em temas sobre o uso da tecnologia para mudanças sociais e políticas. Ele tem graduação em Ciência da Computação, bem como em Filosofia e tem se especializado em Software Livre e os aspectos relacionados a liberdade digital. Desde 2007 Torsten é um membro ativo da Free Software Foundation Europe (FSFE). Lá ele começou a campanha ""Liberte seu Android"" para educar as pessoas sobre como eles podem usar dispositivos móveis em liberdade e ter sua privacidade respeitada. No momento, ele é um desenvolvedor de Briar.

Criptografia de disco com OpenBSD e Linux¶

14:40h – 15:40h

Dentre as várias abordagens sobre criptografia de disco em sistema operacionais, o OpenBSD desde a versão 5.4 até a atual 5.9, dispõe de um recurso em sua instalação de criptografar com chave simétrica mais alta entropia, toda o armazenamento de dados da área de sistema, o espaço do usuário e seu swap. Essa apresentação resume tecnicamente esse recurso e indica um procedimento de aplicação prática.

Uma abordagem prática do uso das ferramentas para criptografar partições, flash-disks e HDs externos, usando cryptoloop, LVM com LUKS. Truques para deletar os dados de forma segura de computadores e de Volumes de storage em serviços de cloud. Também vou abordar o uso de ferramentas para criptografar arquivos.

Alexandre Deckleva e Liquuid

Alexandre é psicologo (PUCSP) e SysAdmin em sistemas legados. Usuário, consultor e ativista do OPenBSD desde 2005

Liquuid é um entusiasta de sistemas operacionais Unix, especialmente o linux, sistema que estuda e trabalha a mais de uma década. Já criou algumas distribuiçõesfocadas em máquinas de baixo desempenho, tem experiência em projetar e administrar arquiteturas em ambientes cloud escalaveis para portais e sistemas com centenas de milhares de acessos diários. Marceneiro amador, fez o curso apenas para montar seu próprio Arcade. Motociclista hardcore, encara passeios de 1000 km sozinho, desde que seja feito em um único dia, como se fosse a coisa mais normal do mundo.

Email é seguro?¶

14:40h – 15:40h

Você já reparou quando você troca um email sobre sapatos, você vai começar a ver muito mais propaganda de sapatos? Ou ainda, você já reparou nos recorrentes vazamentos de email. Você já se preocupou com alguém lendo suas informações e bisbilhotando suas coisas online? A maioria das pessoas pensam em email como enviar uma carta pelo correio, uma informação entre duas pessoas em um envelope lacrado. Entretanto, um email está mais para um cartão-postal, as informações lá contidas podem trafegar de maneira não criptografada e serem armazenadas de forma insegura. Alem disso, estamos dando muitas informações para grandes empresas. Mesmo que o seu provedor de email forneça uma camada de segurança TLS e dificulte o acesso das informações por terceiros, isso não impede que o próprio provedor acesse diretamente seus dados. Nessa palestra você verá quais as fragilidades que você encontra usando email, como isso está relacionado com vigilância em massa e o quanto poucos provedores de email detêm a maior concentração de informações do mundo.

Caio e Tulio

Caio e Tulio são desenvolvedores de software e contribuidores ativos do Pixelated, um webmail moderno que combina usabilidade e segurança. Trabalham há alguns anos com desenvolvimento de software e ultimamente vêm se envolvendo cada vez mais com assuntos como criptografia, Internet livre e democrática para todos, privacidade e direitos fundamentais dos indivíduos na Internet.

O espaço do hacking nas artes¶

14:40h – 15:40h

Art e tecnologia é uma oficina pratica de introdução a tecnologia na area das artes. Essa oficina é a continuidade da instalação de luz realizada para a festa da CryptoRave. Ela se organiza em 3 tempo: 1- introdução a influência e uso da tecnologia na arte. 3- noções sobre a arte de hackear, como o artista se apropria o conceito da hackear? 4- oficina pratica: iremos hackear algumas luminárias do centro cultural e montar uma programação com arduino afim de controlar as luminárias.

Camille Laurent

Em 2015, Camille abriu seu estúdio de iluminação Camille Laurent LD. Dedica-se desde então à idealização e realização de obra de luz que ela chama de “instalação de luz”. Camille trabalha a luz como uma forma de apreensão sensorial e expressão do sensível, usando principalmente três elementos: controle, digital, arduíno ou/e analógico, tubos fluorescentes por sua qualidade de luz e o erro da máquina. http://www.camillelaurentld.com/

Camille Laurent

Ai meus nudes!¶

14:40h – 15:40h

Virou moda a galera mandar os famosos nudes… As pessoas acabam salvando essas fotos em seus computadores, mas qual o risco de fazer isso? Como alguém pode roubar essas fotos? Como se proteger? Um novo modelo de ataque será apresentado, em que um cibercriminoso envia um malware para vítima e ele tem como objetivo roubar somente fotos íntimas das pessoas e enviá-las para o atacante, que pede um resgate para não vaza-las. Após isso, o objetivo é conscientizar o pessoal a não deixar esse tipo de coisa salva no computador e caso deixe salvo, fazer o máximo possível para garantir que um malware como esse não venha a prejudicá-los.

Matheus Bernardes

Pesquisador de segurança independente, automatizador de tarefas com python e blogueiro nas horas vagas.

Jornalismo Investigativo e Pesquisa Científica: privacidade, informações sensíveis, liberdade de infomação e conhecimento¶

16h – 17h

Pretendemos colocar em contato jornalistas investigativos, cientistas-ativistas e a comunidade crypto-ativista pra debater os novos dilemas emergentes relacionados aos processos de trabalho nesses segmentos face à expansão das tecnologias digitais de comunicação. Para esta mesa propomos reunir profissionais da área de jornalismo investigativo e pesquisadores acadêmicos que lidam com informações sensíveis, para relatar suas rotinas e forma atual de trabalho, de maneira a evidenciar para comunidade crypto-ativista quais os novos problemas e necessidades relativos à privacidade, proteção de dados sensíveis, liberdade de informação e conhecimento. A partir dessa mesa pretendemos: sensibilizar os profissionais e o publico em geral sobre problemas relativos ao uso das tecnologias (que novos problemas surgem sobre privacidade, anonimato, sigilo de fonte etc); compreender as formas de trabalho dos jornalisas investigativos para contribuir para a elaboração de guias/tutoriais de orientação; e disseminar tecnologias de fácil uso para profissionais (jornalistas investigativos, cientistas ativistas, entre outros).

Palestrantes

Daniel Bramatti: Reporter da editoria de política do Jornal O Estado de São Paulo, onde está desde 2008. Integra também o Estadão Dados, núcleo de jornalismo de dados do veículo. Entre 1994 e 2006, trabalhou na Folha de São Paulo, na sede e na sucursla de Brasília e como correspondente em Buenos Aires.

Sabrina Duran: Jornalista.Trabalha como repórter freelancer desde 2006. Cobre as áreas de urbanismo, habitação popular e Direitos Humanos. Em 2013 criou o projeto de investigação jornalística “Arquitetura da Gentrificação”, no qual mapeia processos de higienização social no centro da capital paulista disparados por parcerias público-privadas: ag.jor.br

Bruno Paes Manso: Formado em economia (USP) e jornalismo (PUC-SP), trabalhou por dez anos como repórter no jornal O Estado de S. Paulo. É um dos fundadores do site Ponte Jornalismo, Faz pós-doutorado no Núcleo de Estudos da Violência da USP e é Visiting Fellow do Centre of Latin American Studies em Cambridge. É autor do livro O Homem X – Uma reportagem sobre a alma do assassino em SP.

Henrique Parra: Sociólogo e ativista, é professor de Departamento de Ciências Sociais da Unifesp, onde coordena o Pimentalab – Laboratório de Tecnologia, Política e Conhecimento. É pesquisador do Lavits (Rede Latino-Americana de Estudos em Vigilância, Tecnologia e Sociedade) e do IBICT/UFRJ, onde realiza pós-doutorado com apoio do Cnpq: blog.pimentalab.net

A Batalha pelo Controle dos Padrões Abertos: o IETF, W3C, DRM, Blockchains e além¶

16h – 17h

Protocolos abertos e padronizados são a pedra fundamental da Internet, construídos de forma livre e consensual por uma comunidade global da

Internet. Mesmo após a as revelações de Snowden em relação a vigilância em massa e o evidente aumento de propostas de subversão de padrões abertos como o Dual_EC_DRBG, a guerra do controle sobre estes padrões têm aumentado fora dos círculos técnicos. Dado que a maioria dos padrões atuais são planejados sem mentalidade de segurança, as tentativas de adicionar criptografia se torna mais difícil do que o imaginado, apesar do amplo sucesso no desenvolvimento do HTTP 2.0/TLS 1.3 no IETF para a WebCrypto API. Enquanto o IETF tem se posicionado dizendo que a vigilância em massa é um ataque, os padrões do W3C se desenvolvem para rodar em “caixas pretas”, nos computadores de todo mundo, através da introdução da Encrypted Media Extension para DRM. Finalmente, alguns dos mais importantes protocolos, como os utilizados pelo Signal e Whatsapp permanecem não padronizados, servidores de chaves são geralmente desprovidos de autenticação e o mundo do Bitcoin e dos Blockchains está com uma necessidade desesperada por padronização.

Por fim, como dito por Snowden, “Nós precisamos codificar os valores não apenas na escrita mas na estrutura da Internet, e isso é algo que eu

espero, convido todos ao redor do mundo a juntar-se e participar.”

Durante nossa conversa vamos entender como todos esses protocolos podem ser vistos como uma nova constituição global da Internet além de descrever como você pode se envolver!

Harry Halpin

Dr. Harry Halpin (MIT/INRIA) trabalhou no World Wide Web Consortium (W3C), onde liderou esforços sobre a Web Crypto API e a nova Web Authentication API para substituir senhas por credenciais criptografadas. Ele é o presidente do Board do LEAP e está iniciando um novo projeto, NEXTLEAP focado na próxima geração de padrões de criptografia de ponta-a-ponta. Ele também tem publicamente anunciado que irá demitir-se do W3C se o DRM (Digital Rights Management) for aprovado.

Cabos submarinos, acesso à Internet, vigilância e geopolítica – quais desafios para o Brasil?¶

16h – 17h

Em outubro 2015 foi assinado o termo de parceria entre o Brasil, o Camarões e a China para a construção de um cabo submarino Sul-Sul entre Fortaleza e o Camarões. O projeto faz parte de uma iniciativa mais global de descentralização do acesso à Internet em torno dos BRICS com o objetivo de contornar a hegemonia dos Estados Unidos cujos servidores controlam 80% do trafico mundial de dados. A quase-totalidade dos cabos submarinos são geridos por consórcios controlados principalmente por empresas europeias ou norte americanas, o que tem importantes consequências sobre a soberania dos Estados no que tange tanto ao controle dos dados que transitam por esses cabos quanto ao custo do acesso à banda larga internacional. Muito esperado nos países africanos, para os quais o cabo contribuirá a reduzir os custos do acesso à Internet e à melhorar a qualidade da conexão, a construção desse cabo chama portanto um posicionamento claro por parte das autoridades brasileiras sobre um conjunto de questões. Quais benefícios para o Brasil em termos de melhoria da qualidade e do acesso à banda larga? Quem são os atores do consórcio que realizará a gestão do cabo após sua construção?

Florence Poznanski, Internet Sem Fronteiras – Brasil

Internet Sem Fronteiras (ISF) é uma organização francesa sem fins lucrativos que luta desde 2007 a favor da liberdade de expressão na Internet, a proteção dos dados dos usuários e para uma nova governança mundial da Internet. No continente africano e europeu, desenvolve formações à criptografia para sociedade civil (ativistas, jornalistas e advogados). ISF é membro da Alliance For Affordable Internet (A4AI), uma organização que procura uma melhor transparência dos custos de acesso à banda larga internacional. ISF publicou assim uma pesquisa sobre os custos de acesso à Internet no Camarões. No Brasil desde 2014, Internet Sem Fronteiras Brasil é membro do Fórum Nacional pela Democratização da Comunicação e desenvolve programa de educação midiática nas escolas de Minas Gerais.

Confia no comunicador que está usando?¶

16h – 17h

Atualmente temos várias aplicações para computadores, utilizados para a troca de mensagens cifradas, nos provendo mais privacidade e em alguns caso, mais segurança. Apesar delas já existirem trabalho em uma equipe onde decidimos criar uma interface gráfica para um outro comunicador de comando de linha, o XMPP-client, um projeto software livre. Esse projeto chama-se CoyIM1, mas e aí, porque “fazer um novo” se já tem tantos outros? O que esses comunicadores possuem em comum que nós queríamos mudar é o fato de não olhar a segurança por padrão, evitando que os usuários tenham que tomar decisões sobre coisas que muitas vezes eles não tem conhecimento. Alguns desses comunicadores utiliza a implementacão do protocolo OTR2 como plugin, ou seja, dificultando ainda mais o acesso a encriptação.

Giovane Liberato e Tania S.

Consultores na ThoughtWorks Brasil. Giovane é desenvolvedor e entusiasta em internet livre e direitos digitais. Contribui com os projetos Pixelated e Telemob. Tania atualmente participa em uma inciativa que busca melhorar ou criar ferramenta relacionadas a segurança e privacidade na internet. Desenvolvedora e contadora de causo

Descentralização dos meios de produção¶

16h – 17h

(em breve)

Como modelos diferentes de negócios estão surgindo, livrando minorias de intermediários (e porque isso é importante para as mulheres).

A distribuição dos meios de produção, baseada em software e hardware livre, atingiu os movimentos de faça você mesmo e tem beneficiado muitas pessoas ao redor do mundo que sofrem por estarem fora dos processos legais de produção e venda. A descentralização desses meios e da Web pode ser a próxima fronteira para a auto-gestão de recursos e a eliminação de intermediários exploradores. O Openbazaar pode ser um exemplo de como alguém pode levantar sua própria estrutura de distribuição e recebimento de pagamentos na Internet, sem precisar se identificar junto ao estado ou às grandes empresas. No final da palestra vou demonstrar como usar o Openbazaar para vender suas coisas e receber em bitcoins.

Yaso

O que os metadados podem revelar sobre nossas vidas? (A análise dos metadados do caso Hacking Team)¶

16h – 17h

A exposição buscará mostrar a dinâmica dos metadados em uma sociedade conectada e repleta de aparelhos e dispositivos cibernéticos. Definirá os diferentes tipos de metadados, de um simples software de edição de texto até os metadados de um roteador ou de um sensor da chamada IoT (internet das coisas). Para evidenciar o potencial de tratamento de metadados mostraremos o caso do vazamento dos cabeçalhos de e-mail do Hacking Team. Eles permitem identificar a movimentação do grupo, seus líderes, suas viagens e a missão de seus funcionários. No final, a exposição buscará mostrar que os metadados são elementos essenciais da reflexão sobre a privacidade.

Expositores:

Matheus Cassina, pesquisador da UFABC.

Filme e debate “NET OF RIGHTS”¶

17h20 – 18h20

Exibição do documentário Net of Rights e conversa sobre os trabalhos do HRPC Net of Rights é um pequeno documentário (16:42) que explora a relação entre protocolos de Internet e a promoção e proteção dos Direitos Humanos.

Joana Varon

É fundadora e diretora da Coding Rights, advogada e bacharel em Relações Internacionais pela PUC-SP, mestre em Direito e Desenvolvimento pela Escola de Direito de São Paulo da Fundação Getúlio Vargas (FGV-SP) e especializada em direito e novas tecnologias, já atuou como pesquisadora no Cebrap-SP, no Observatório de Inovação e Competitividade da USP e no Centro de Tecnologia e Sociedade da FGV. Nessa trajetória tem trabalhado em pesquisa aplicada para políticas públicas na área de TICS, como enfoque em análises juridico-institucionais para garantir direitos humanos e inovação na era digital. Joana Varon é pesquisadora e defensora dos direitos humanos. Fundadora e diretora da Coding Rights, onde trabalha como catalisadora de caos criativo, desenvolvendo estratégicas de apoio aos direitos humanos, com foco particular na privacidade e na liberdade de expressão. No intuito de traduzir a liberdade digital para todas as pessoas na Internet, ela é co-criadora de vários projetos criativos operando na interação entre a lei, arte e tecnologia, como: antivigilancia.org, protestos.org e freenetfilm.org.

O e-mail ainda é relevante? Os amigos e inimigos da federação moderna¶

17h20 – 18h20

O e-mail é um dos mais antigos canais de comunicação eletrônica, e ainda um dos mais universais e relevantes. A habilidade de manter uma rede universal federada e aberta, que entre outras propriedades, pode ser resistente à censura e à vigilância em massa, é crucial para garantir uma comunicação digital autônoma para o futuro.

Nesta conversa, nós iremos abrir diversas questões importantes que precisam serem endereçadas tanto da perspectiva técnica quanto da coletiva sobre a viabilidade de haver um modelo, baseado em federação, para sistemas de comunicação segura. Nós estamos aptos para desenha-los, implementá-los e distribui-los? O que nós precisamos oferecer como um produto atrativo para o usuário final? Um mensageiro alternativo, que seja amigável em termos de privacidade, é capaz de se tornar apto a competir com opções consagradas na sociedade, e o que precisamos para isso?

Nós iremos finalizar essa visão com recentes casos relacionados a e-mails criptografados e tocaremos em implicações morais de provedores de serviços. Nós iremos comparar diversos projetos recentes e interessantes que tentam resolver problemas neste contexto. E nós iremos terminar com uma pequena demonstração ao vivo do cliente do Bitmask, um projeto que estamos trabalhando nos últimos anos.

Kali & Meskio

Construindo hardware para criptografia, o que é preciso considerar?¶

17h20 – 18h20

Nesta palestra serão aborados mecanismos de construção de hardware dedicado para criptografia, além de uma base aritmetica sobre a matematica usada no processo. No decorrer desta atividade pretende-se responder pergintas tais como: Quais os critérios a considerar para escolher pela implementação em hardware de um algoritmo de criptografia? Como pode-se construir hardwares criptográficos seguros? Quais as plataformas FPGA disponíveis e como posso usa-las? Como implementar de forma segura? O que seria uma modularização de operações aritméticas sobre corpos finitos binários? Todo o conteúdo será

exeplificado usando exemplos de modulo criptográfico para criptografia simétrica (AES) e assimétrica.

Luckas Judocka

Formado em Ciência da Computação pela Universidade Estadual de Londrina (UEL), sendo atualmente candidato ao titulo de mestre em engenharia da computação, com pesquisa em foco na área de criptografia em hardware, pela Universidade de São Paulo (USP). Atua como maker, tendo experiência como diversas plataformas tais como Arduino, Raspberry, Galileo, Edison, etc. Ganhador de vários prêmios em competições de sistemas embarcados, atuando principalmente com o desenvolvimento de hardwares dedicado em FPGA.

Criando seu próprio Tor Relay¶

17h20 – 18h20

A maior rede anónima existente no mundo, como funciona, como ser uma voluntário, esta palestra tem como proposta ensinar como criar seu próprio Relay Tor, Bridge Tor, aumentando ainda mais o poder desta rede.

Slack

Um usuário encantando com o mundo multi fractal que somente o Open-Source pode oferecer. Criando e se perdendo pelos caminhos obscuros do shell.

Android sem Google¶

17h20 – 18h20

(em breve)

Aline Freitas

Quem tem medo do XSS?¶

17h20 – 18h20

Apresentação de reais impactos de XSS, demonstrando como podem ser desenvolvidos exploits para explorar um XSS para maximizar seu impacto, passando por criação de usuários e alterações de senha dos usuários do sistema afetado por um XSS. Os reais impactos de um XSS não são demonstrados de forma a trazer a atenção dos gestores de Segurança.

William Costa

William Costa trabalha com Tecnologia há 12 anos, dos quais 7 foram dedicados a Segurança da Informação. Se formou em Tecnologia de Redes de Computadores pela Faculdade Sumaré, possui certificações tais como: CISSP, CEH, ECSA, CEPT, CPT. Já apresentou palestras na H2HC,SecureBrasil, LACSEC, Co0L BSidesSP, CSM, TDC.

Termos de Uso e Direitos Humanos: discutindo o papel do setor privado na regulação dos direitos humanos online¶

18:40h – 19:40h

Com o potencial de democratizar o acesso à informação, cultura e conhecimento de uma maneira nunca antes imaginada, a Internet foi inicialmente compreendida como o espaço onde os governos não eram bem-vindos e onde não tinham nenhuma soberania. Vinte anos após a Declaração de Independência do Ciberespaço de John Perry Barlow, a Internet se mostra, ao contrário, um ambiente, hiperregulado por conta tanto da influência de governos, quanto da emergência de um amplo espectro de entidades privadas capazes de regular o acesso e a difusão de informações por meio de contratos e de coletar grandes quantidades de informações pessoais sobre os usuários e suas atividades. Além de facilitar as comunicações dos usuários, portanto, essas entidades desempenham na prática uma função de guardiões da Internet, exercendo uma espécie de soberania sobre as redes ou as plataformas cuja arquitetura lógica (através dos códigos ou algoritmos) e regras são definidas e controladas exclusivamente por eles. As condições contratuais que regulam a relação entre os serviços online e seus usuários são definidas por meio dos chamados “Termos de Uso”, que podem ser considerados na prática como verdadeiras “leis das plataformas”, definidas e implementadas unilateralmente pelos provedores de serviços. Ao clicar em aceitar os Termos de Uso ou simplesmente visitar uma página web, os usuários ficam obrigados a cumprir o que está ali acordado e se vinculam às políticas da empresa. Essas regras contratuais podem limitar a difusão de determinados tipos de conteúdo e condicionar a participação dos usuários ao fornecimento de uma série de informações sobre suas atividades, tendo implicações concretas na aplicação dos direitos humanos online. Visando ampliar as discussões sobre o tema, a atividade proposta pretende: (i) apresentar os resultados do projeto “Termos de Uso e Direitos Humanos”, desenvolvido pelo Centro de Tecnologia e Sociedade da FGV Direito Rio, que analisou como as políticas de 50 plataformas lidam com os direitos à liberdade de expressão, privacidade e processo justo e (ii) promover um debate sobre o impacto dos contratos dos intermediários privados que viabilizam as comunicações online em determinar as atividades permitidas ou não na rede e sua responsabilidade em respeitar os direitos dos usuário de Internet.

Entidade promotora da atividade: Centro de Tecnologia e Sociedade, FGV Direito Rio.

Responsável: Jamila Venturini

Educando um mini-hacker: introduzindo a cultura hacker para crianças¶

18h40 – 19h40

A cultura hacker é uma subcultura baseada em entender a fundo uma determinada área do conhecimento, a fim de promover melhorias ou soluções inovadoras. Tradicionalmente, as atividades hacker estão intimamente ligadas à tecnologia. Com as ferramentas que possuimos hoje, conseguimos trazer para as crianças diversas técnicas que, aliadas à capacidade criativa natural delas, podem gerar soluções completamente inesperadas para problemas reais e atuais. Nessa palestra, discutiremos como introduzir os conceitos de programação e sistemas computacionais para os hackers mais novos, as contribuições tecnológicas já feitas por crianças e o que esperar de uma geração que já nasceu conectada a uma quantidade de conhecimento inimaginável anos atrás.

Fabio Hirano

Fábio Hirano tem formação em Licenciatura em Matemática e Ciência da Computação pela USP. Trabalha há 11 anos com educação e divulgação científica, e há 6 no ensino de tecnologia para crianças e adolescentes. Hoje atua como Diretor Técnico da MadCode, uma das principais escolas de programação para crianças e adolescentes do Brasil, e é associado do Garoa Hacker Clube, primeiro e maior hackerspace brasileiro.

Securegen: uma distribuição livre e segura para celulares Android¶

18h40 – 19h40